Pengepala permintaan Kebenaran HTTP mengandungi bukti kelayakan untuk mengesahkan ejen pengguna dengan pelayan, biasanya, tetapi tidak semestinya, selepas pelayan membalas dengan status 401 Tidak Diizinkan dan pengepala WWW-Authenticate. Diubah suai terakhir: 2025-06-01 05:06

Walau bagaimanapun, kebanyakannya seolah-olah menyelesaikan enam, bukannya tiga, sifat bahasa manusia: anjakan, sewenang-wenang, produktiviti, kebijaksanaan, dualiti dan transmisi budaya. Anjakan bermaksud sesuatu bahasa boleh merujuk kepada masa dan tempat selain daripada masa kini. Diubah suai terakhir: 2025-01-22 17:01

Fungsi Excel MAX mengembalikan nilai terbesar daripada set nilai berangka yang dibekalkan. Sintaks fungsi ialah: MAX(number1, [number2],) di mana argumen nombor adalah satu atau lebih nilai angka (atau tatasusunan nilai angka), yang anda ingin mengembalikan nilai terbesar. Diubah suai terakhir: 2025-01-22 17:01

Di bawah ialah 23 peraturan untuk menjadikan SQL anda lebih pantas dan lebih cekap Pemadaman dan kemas kini data Kelompok. Gunakan ciri pelayan SQL pembahagian automatik. Tukar fungsi skalar kepada fungsi bernilai jadual. Daripada KEMASKINI, gunakan CASE. Kurangkan pandangan bersarang untuk mengurangkan ketinggalan. Data pra-pementasan. Gunakan jadual temp. Elakkan menggunakan kod guna semula. Diubah suai terakhir: 2025-01-22 17:01

NCSC mentakrifkan insiden siber sebagai pelanggaran dasar keselamatan sistem untuk menjejaskan integriti atau ketersediaannya dan/atau capaian tanpa kebenaran atau percubaan akses kepada sistem atau sistem; selaras dengan Akta Penyalahgunaan Komputer (1990). Diubah suai terakhir: 2025-01-22 17:01

Dalam logik silogistik, terdapat 256 cara yang mungkin untuk membina silogisme kategori menggunakan bentuk pernyataan A, E, I, dan O dalam petak lawan. Daripada 256, hanya 24 borang yang sah. Daripada 24 borang yang sah, 15 adalah sah tanpa syarat, dan 9 adalah sah bersyarat. Diubah suai terakhir: 2025-01-22 17:01

Untuk membuat kluster: Di bar sisi, klik butang Kluster. Pada halaman Kluster, klik Cipta Kluster. Pada halaman Cipta Kluster, nyatakan nama kluster Quickstart dan pilih 6.3 (Scala 2.11, Spark 2.4. 4) dalam menu lungsur Versi Runtime Databricks. Klik Buat Kluster. Diubah suai terakhir: 2025-01-22 17:01

Pemaju: Red Hat. Diubah suai terakhir: 2025-01-22 17:01

Prasyarat – Perkakas keselamatan suai (ASA), Terjemahan alamat rangkaian (NAT), NAT Statik (pada ASA) Terjemahan Alamat Rangkaian digunakan untuk terjemahan alamat IP peribadi ke alamat IP Awam semasa mengakses internet. NAT biasanya beroperasi pada penghala atau tembok api. Diubah suai terakhir: 2025-06-01 05:06

Jawapan Terbaik: Anda boleh, tetapi ia bukan idea terbaik. iPad mempunyai bateri Li-Ion, yang mempunyai jangka hayat terbaik apabila ia kerap dilepaskan sebahagiannya dan dicas semula. Intinya, biarkan ia dipalamkan, tetapi sekurang-kurangnya sekali seminggu atau lebih, cabut plag dan turunkannya kepada 50% kemudian biarkan ia dicas semula semula. Diubah suai terakhir: 2025-01-22 17:01

Siapa yang menguatkuasakan keperluan PCI DSS? Walaupun keperluan PCI DSS dibangunkan dan diselenggara oleh badan piawaian industri yang dipanggil PCI Security StandardsCouncil (SSC), piawaian tersebut dikuatkuasakan oleh lima jenama kad pembayaran: Visa, MasterCard, American Express, JCB International danDiscover. Diubah suai terakhir: 2025-01-22 17:01

Amphitrite ialah dewi Yunani kecil, salah seorang daripada beberapa orang yang memerintah lautan. Seorang dewi yang cantik, dia adalah anak perempuan Nereus, dewa laut kecil, dan Doris, seanymph. Diubah suai terakhir: 2025-01-22 17:01

Semua Thread s mati sama ada dengan kembali daripada panggilan ke kaedah larian atau dengan melontar pengecualian yang merambat di luar kaedah larian. Benang mati dalam situasi berikut: Apabila kaedah yang dijalankannya selesai (atau melontar) Apabila proses ditamatkan. Apabila komputer dimatikan atau ditetapkan semula. Diubah suai terakhir: 2025-01-22 17:01

Konfigurasikan tetapan wayarles: Letakkan mesin Brother dalam julat titik akses/penghala WPS atau AOSS™ anda. Pastikan kord kuasa dipasang. Hidupkan mesin dan tunggu sehingga mesin berada dalam keadaan Sedia. Tahan butang WPS atau AOSS™ pada titik akses/penghala WLAN anda selama beberapa saat. Diubah suai terakhir: 2025-01-22 17:01

Dengan pekerjaan sepenuh masa dan komitmen lain, melabur 80 jam pengajian biasanya mengambil masa dua bulan. Jika anda benar-benar baru menggunakan AWS, kami mengesyorkan kira-kira 120 jam atau tiga bulan untuk membuat persediaan. Mulakan dengan asas, dan kemudian beralih ke Arkitek Penyelesaian – Laluan Pembelajaran Bersekutu. Diubah suai terakhir: 2025-06-01 05:06

Tamat masa keterlihatan ialah tempoh masa atau tempoh yang anda tentukan untuk item baris gilir yang apabila diambil dan diproses oleh pengguna akan disembunyikan daripada baris gilir dan pengguna lain. Tujuan utama adalah untuk mengelakkan berbilang pengguna (atau pengguna yang sama), mengambil item yang sama berulang kali. Diubah suai terakhir: 2025-01-22 17:01

Jenis-jenis Strategi Komunikasi Strategi komunikasi boleh berbentuk lisan, bukan lisan, atau visual. Mengintegrasikan semua strategi bersama-sama akan membolehkan anda melihat kejayaan yang paling banyak. Diubah suai terakhir: 2025-01-22 17:01

Nighthawk X6 (R8000), seperti Nighthawk asal (R7000) sebelum ini, sangat bergaya untuk penghala Wi-Fi. Sebagai penghala tanpa modem terbina, R8000 mempunyai satu port WAN dan empat LAN Ethernet, serta satu port USB 3.0 dan satu USB 2.0 untuk menambah storan luaran atau pemacu kilat. Diubah suai terakhir: 2025-01-22 17:01

Langkah 1: Dapatkan sijil SSL. Jika anda ingin menggunakan SSL dan menyampaikan aplikasi Spring Boot anda melalui HTTPS, anda perlu mendapatkan sijil. Langkah 2: Dayakan HTTPS dalam Spring Boot. Secara lalai, bekas Tomcat terbenam Spring Boot anda akan mendayakan HTTP pada port 8080. Langkah 3: Ubah hala HTTP ke HTTPS (pilihan). Diubah suai terakhir: 2025-01-22 17:01

Dalam Java accessor digunakan untuk mendapatkan nilai medan persendirian dan mutator digunakan untuk menetapkan nilai medan persendirian. Jika kita telah mengisytiharkan pembolehubah sebagai peribadi maka ia tidak akan dapat diakses oleh semua jadi kita perlu menggunakan kaedah getter dan setter. Diubah suai terakhir: 2025-01-22 17:01

Tantalum pentoksida ialah pepejal tidak berwarna yang bertindak balas dengan pengoksida dan boleh menyebabkan letupan dan kebakaran. Kes keracunan akibat pendedahan belum dilaporkan, tetapi tantalum adalah sederhana toksik, dan jika pemprosesan melibatkan pemotongan, pencairan atau pengisaran, kepekatan tinggi asap atau habuk mungkin dilepaskan ke udara. Diubah suai terakhir: 2025-01-22 17:01

Aliran Kerja: Visualisasikan, reka bentuk, bina, automasi dan gunakan proses perniagaan sebagai siri langkah. Penyambung terurus: Apl logik anda memerlukan akses kepada data, perkhidmatan dan sistem. Lihat Penyambung untuk Apl Logik Azure. Diubah suai terakhir: 2025-01-22 17:01

The Srttrail. txt ralat BSOD mungkin disebabkan oleh perisian rosak yang dipasang pada komputer. Selain itu, ia boleh dikaitkan dengan isu perkakasan, seperti pelaksanaan perkakasan yang tidak serasi atau lebihan bekalan kuasa. Diubah suai terakhir: 2025-01-22 17:01

Pastikan fon kepala dimatikan (jika anda mengetik butang kuasa, LED tidak sepatutnya menyala). Pegang butang kuasa sehingga penunjuk LED berkelip merah-putih-merah-putih dll. Dalam tetapan Bluetooth telefon anda, ketik 'MA650Wireless' / 'MA750 Wireless' / 'MA390Wireless' untuk menyambungkan fon kepala anda. Diubah suai terakhir: 2025-01-22 17:01

Jenis entiti yang lemah mempunyai kunci separa. Nota– Entiti yang lemah sentiasa mempunyai jumlah penyertaan tetapi entiti yang kuat mungkin tidak mempunyai jumlah penyertaan. Entiti yang lemah bergantung kepada entiti yang kuat untuk memastikan kewujudan entiti yang lemah. Seperti entiti kuat, kelemahan tidak mempunyai sebarang kunci utama, Ia mempunyai kunci diskriminator separa. Diubah suai terakhir: 2025-01-22 17:01

9 Jawapan. Tidak kira bagaimana anda melihatnya, anime adalah kartun. Perbezaan utama ialah anime dianggap sebagai gaya kartun Jepun di Barat. Banyak kamus bahasa Inggeris mendefinisikan anime sebagai 'gaya Jepun animasi gambar bergerak' atau sebagai 'gaya animasi yang dibangunkan di Jepun.'. Diubah suai terakhir: 2025-01-22 17:01

Sediakan aplikasi SAML tersuai anda sendiri. Log masuk tunggal (SSO) membolehkan pengguna log masuk ke semua aplikasi awan perusahaan mereka menggunakan bukti kelayakan akaun Google terurus mereka. Google menawarkan SSO prasepadu dengan lebih 200 aplikasi awan yang popular. Diubah suai terakhir: 2025-01-22 17:01

Mulai 2018, pembeli dalam talian boleh membeli kemeja-T kapas berkualiti tinggi dengan perkataan 'I AcceptBitcoin' di Amazon.com Inc. (NASDAQ: AMZN), tetapi mereka masih tidak dibenarkan untuk membayar baju itu dengan actualbitcoin. Diubah suai terakhir: 2025-01-22 17:01

Peta ialah bekas bersekutu yang unsur stor dibentuk oleh gabungan nilai utama dan nilai dipetakan, mengikut susunan tertentu. Dalam peta, nilai utama biasanya digunakan untuk mengisih dan mengenal pasti elemen secara unik, manakala nilai yang dipetakan menyimpan kandungan yang dikaitkan dengan kunci ini. Diubah suai terakhir: 2025-06-01 05:06

Kwikset ialah sebahagian daripada Kumpulan Perkakasan dan Pembaikan Rumah Stanley Black & Decker, yang juga memiliki pengeluar lockset Weiser dan Baldwin. Kunci Kwikset kini telah berkembang untuk memasukkan banyak ciri Weiser, dan kunci Weiser kini menggunakan teknologi kunci boleh kunci semula sendiri 'SmartKey' Kwikset dan alur kekunci Kwikset. Diubah suai terakhir: 2025-01-22 17:01

Cara Nyahsekat Kenalan dalam Gmail Pergi ke tetapan Gmail (dengan mengklik ikon gear). Klik tab Penapis dan Alamat Disekat. Tatal ke bawah ke bahagian bawah skrin dan anda akan melihat senarai alamat yang disekat. Anda perlu menatal senarai untuk mencari kenalan yang anda ingin nyahsekat dan klik pautan Nyahsekat. Diubah suai terakhir: 2025-01-22 17:01

Apakah pagar bawah dan atas? Pagar Bawah ialah 'had bawah' dan pagar Atas ialah 'had atas' data, dan mana-mana data yang terletak di luar sempadan yang ditentukan ini boleh dianggap sebagai outlier. LF = Q1 - 1.5 * IQR. Diubah suai terakhir: 2025-06-01 05:06

Bagaimana untuk: Bagaimana untuk melumpuhkan Mod Agresif untuk sambungan masuk pada Cisco ASA (ASDM) Langkah 1: Log masuk ke ASDM. Langkah 2: Semak imbas ke Konfigurasi. Langkah 3: Semak imbas ke VPN Akses Jauh. Langkah 4: Di bawah Akses Rangkaian (Pelanggan), semak imbas ke Lanjutan > Parameter IKE. Diubah suai terakhir: 2025-01-22 17:01

Peperiksaan Juruteknik Maklumat Kesihatan Berdaftar (RHIT) adalah 3.5 jam, dengan 150 soalan aneka pilihan (130 markah/ 20 praujian). Diubah suai terakhir: 2025-01-22 17:01

Geganti kawalan ialah komponen elektrik yang membuka atau menutup suis untuk membenarkan arus mengalir melalui gegelung pengalir, dengan gegelung tidak bersentuhan langsung dengan suis. Geganti kawalan ialah peranti elektromagnet yang biasanya mengawal litar aliran kuasa. Diubah suai terakhir: 2025-01-22 17:01

Cara Menyekat Iklan dalam Aplikasi Desktop Spotify: Pergi ke "Tetapan" StopAd (klik pada "Tetapan" di sudut kiri bawah tetingkap StopAdmain) Klik pada butang "Aplikasi". Klik "Cari apl" Masukkan Spotify. Tandainya - klik "Tambah pada penapisan". Diubah suai terakhir: 2025-01-22 17:01

Untuk bahasa ditaip secara statik ia bermakna jenis semua pembolehubah diketahui atau disimpulkan pada masa penyusunan. Dalam pengaturcaraan komputer, bahasa pengaturcaraan selalunya diklasifikasikan sebagai ditaip kuat atau ditaip lemah (bertaip longgar). Contoh bahasa yang ditaip longgar, ialah Perl. Diubah suai terakhir: 2025-01-22 17:01

Secara umumnya disyorkan untuk mencipta indeks yang membawa kepada lajur kunci asing, untuk menyokong bukan sahaja gabungan antara kunci utama dan kunci asing, tetapi juga kemas kini dan pemadaman. Diubah suai terakhir: 2025-01-22 17:01

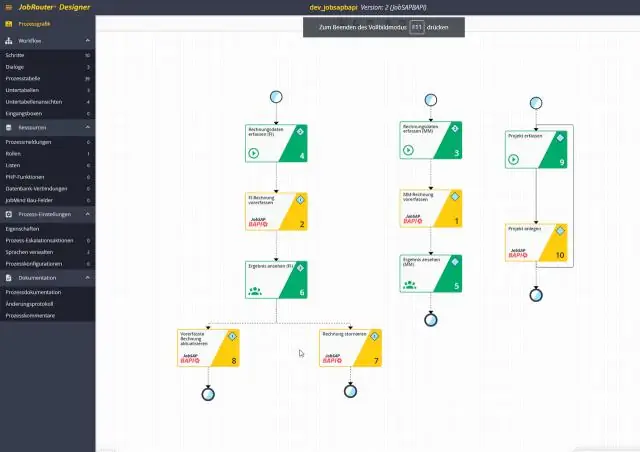

Kaedah 2 untuk Mencari BAPI dalam SAP SD Anda juga boleh mencari BAPI yang digunakan dalam transaksi tertentu. Lancarkan transaksi anda (contohnya VA02), pergi ke "Bar Menu" -> Persekitaran -> Status dan pergi ke Program. Diubah suai terakhir: 2025-06-01 05:06

Buka tab Inkognito (semak imbas secara peribadi)Daripada aplikasi Chrome, ketik Kekunci Menu (dalam bar Kekunci Sentuh Hadapan), kemudian ketik Tab inkognito baharu. Apabila menyemak imbas mod inkognito, sejarah penyemakan imbas, kuki dan cache anda akan dikosongkan secara automatik setelah anda menutup semua tab inkognito anda. Diubah suai terakhir: 2025-01-22 17:01