Isi kandungan:

- Pengarang Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Diubah suai terakhir 2025-06-01 05:10.

Tujuh fasa serangan siber

- Langkah pertama - Peninjauan. Sebelum melancarkan sebuah serang , penggodam mula-mula mengenal pasti sasaran yang terdedah dan meneroka cara terbaik untuk mengeksploitasinya.

- Langkah kedua - Persenjataan.

- Langkah ketiga - Penghantaran.

- Langkah keempat - Eksploitasi.

- Langkah lima - Pemasangan.

- Langkah enam - Perintah dan kawalan.

- Langkah ketujuh - Tindakan mengikut objektif.

Begitu juga, apakah peringkat serangan siber?

6 Peringkat Serangan Siber Hasad

- Peninjauan - Membentuk strategi serangan.

- Imbas - Mencari kelemahan.

- Eksploitasi - Memulakan serangan.

- Penyelenggaraan Akses - Mengumpul data sebanyak mungkin.

- Exfiltration - Mencuri data sensitif.

- Pencegahan Pengenalan - Menyamarkan kehadiran untuk mengekalkan akses.

Juga, apakah 4 jenis serangan siber? 10 Jenis Serangan Siber Paling Lazim

- Denial-of-service (DoS) dan serangan denial-of-service (DDoS) yang diedarkan.

- Serangan Man-in-the-middle (MitM).

- Serangan pancingan data dan tombak.

- Serangan memandu.

- Serangan kata laluan.

- Serangan suntikan SQL.

- Serangan skrip silang tapak (XSS).

- Serangan mencuri dengar.

Secara ringkasnya, apakah peringkat pertama serangan siber?

Peninjauan: Semasa peringkat pertama daripada serang kitaran hidup, siber musuh merancang kaedah mereka dengan teliti serang . Mereka menyelidik, mengenal pasti dan memilih sasaran yang akan membolehkan mereka mencapai objektif mereka. Penyerang mengumpulkan intel melalui sumber yang tersedia secara umum, seperti Twitter, LinkedIn dan tapak web korporat.

Apakah yang berlaku semasa peringkat tinjauan serangan siber?

The peringkat tinjauan Penyerang akan menggunakan sebarang cara yang ada untuk mencari kelemahan teknikal, prosedur atau fizikal yang boleh mereka cuba gunakan. Mereka akan menggunakan maklumat sumber terbuka seperti LinkedIn dan Facebook, pengurusan nama domain/perkhidmatan carian dan media sosial.

Disyorkan:

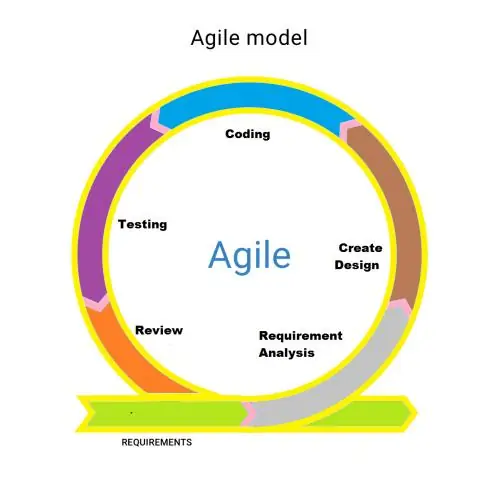

Apakah fasa kejuruteraan tangkas?

Nah, pembangunan fasa tangkas mungkin merupakan cara terbaik untuk berada di landasan yang betul. Pembangunan tangkas ialah sejenis pengurusan projek yang menumpukan pada perancangan, ujian dan integrasi yang berterusan melalui kerjasama pasukan. Fasa pembinaan menggariskan keperluan projek dan mengenal pasti pencapaian utama projek

Berapa banyak serangan siber berlaku setiap hari?

Fakta dan statistik jenayah siber mengatakan bahawa sejak 2016 lebih 4,000 serangan perisian tebusan berlaku setiap hari. Itu adalah peningkatan 300% daripada 2015 apabila kurang daripada 1,000 serangan jenis ini direkodkan setiap hari

Apakah jenayah siber dan keselamatan siber?

Jenayah Siber & Keselamatan Siber.Iklan. Jenayah yang melibatkan dan menggunakan peranti komputer dan Internet, dikenali sebagai jenayah siber. Jenayah siber boleh dilakukan terhadap individu atau kumpulan; ia juga boleh dilakukan terhadap organisasi kerajaan dan swasta

Apakah fasa pencerobohan ancaman keselamatan siber?

Terdapat pelbagai peringkat yang mengambil berat tentang pencerobohan keselamatan siber ialah: Recon. Pencerobohan dan penghitungan. Sisipan perisian hasad dan pergerakan sisi

Bagaimanakah serangan pancingan data lembing berbeza daripada serangan pancingan data umum?

Phishing dan spear phishing ialah bentuk serangan e-mel yang sangat biasa yang direka untuk anda melakukan tindakan tertentu-biasanya mengklik pada pautan atau lampiran berniat jahat. Perbezaan antara mereka adalah terutamanya soal penyasaran. E-mel pancingan lembing direka bentuk dengan teliti untuk mendapatkan satu penerima untuk membalas